Nous comptons beaucoup sur les sauvegardes pour récupérer nos données et nous protéger contre toutes sortes de menaces qui les frappent ou les effacent directement, qu’il s’agisse d’attaques malveillantes (ransomware) ou de problèmes accidentels (maladresses des utilisateurs).

Mais cette confiance est-elle mal placée ?

Comment savoir si nos sauvegardes n’ont pas également été falsifiées ? Il n’y a vraiment qu’un seul moyen : les rendre immuables.

Immuabilité ou sauvegardes WORM

Et si l’immuabilité est la solution, pourquoi ne pas l’appliquer en premier lieu aux données ? Parce qu’alors, vous ne pourriez pas leur apporter de modifications. Chaque fichier deviendrait un objet WORM (Write Once Read Many).

Les feuilles de calcul et les documents WORM mènent une existence tranquille. Ces enregistrements uniques ne seront plus jamais mis à jour. C’est vraiment ce que vous voulez ?

En revanche, une sauvegarde WORM, c’est formidable ! Surtout s’il s’agit de la sauvegarde de ce fameux rapport que votre équipe financière a mis trois semaines à élaborer et qu’une personne ou un événement vient de corrompre.

Par conséquent, cette sauvegarde WORM vient vraiment vous sauver la vie. Imaginez Julie, une administratrice fictive, couverte de compliments pour avoir restauré ce rapport quelques heures avant la présentation des résultats de fin de trimestre à l’équipe de direction.

Dans un univers parallèle, ce scénario aurait une fin toute différente, sans doute beaucoup plus sombre. Un administrateur junior, appelons-le Ricky, serait chargé de restaurer la sauvegarde WORM. Au lieu de la récupérer et de la restaurer, Ricky la supprimerait involontairement. Aïe !

Surprise, WORM n’empêche pas la suppression, seulement l’écrasement.

Ce qui nous amène au verrouillage d’objet. C’est la même chose que WORM, mais avec des pouvoirs spéciaux. Des capacités d’immuabilité. Pas de mise à jour ni de suppression. Vous ne pouvez ni modifier ni supprimer… même si vous le vouliez.

Stratégie de sauvegarde de verrouillage d’objet

Si cette organisation fictive avait eu la chance (et l’idée) d’utiliser le verrouillage d’objet dans sa stratégie de sauvegarde, Ricky ne serait pas aujourd’hui obligé de rechercher un nouvel emploi. Le système l’aurait empêché de supprimer par erreur la dernière copie saine connue du rapport et lui aussi serait un héros.

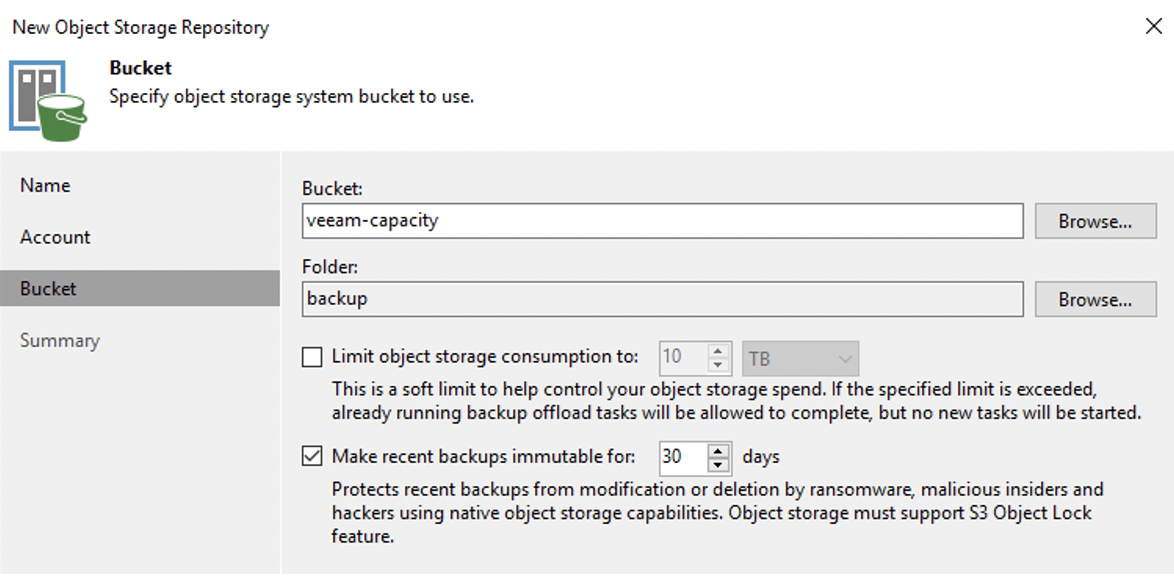

Il serait fastidieux d’appliquer manuellement le verrouillage d’objet aux sauvegardes. En pratique, cela se fait donc par programme. C’est le système de stockage objet, par exemple, DataCore Swarm, qui s’en charge sous la direction du logiciel de sauvegarde, par exemple, Veeam Backup & Replication.

Dans un flux de travail type, avec un référentiel Veeam SOBR (Scale-Out Backup Repository), le logiciel Veeam effectue une sauvegarde du fichier sur un stockage principal local rapide, tel que celui fourni par le logiciel DataCore SANsymphony. C’est ce qu’on appelle le niveau Performance. Il place ensuite une deuxième copie sur le niveau de capacité évolutif économique fourni par Swarm et rend immuable cette copie secondaire grâce au verrouillage d’objet.

Si la première sauvegarde est corrompue ou supprimée, vous pouvez restaurer la version immuable directement depuis le stockage objet Swarm et reprendre là où vous vous êtes arrêté.

C’est ce qu’on appelle une histoire qui se finit bien, non ?

P.S. Je parie que vous aimeriez savoir comment vous débarrasser des fichiers qui sont ainsi verrouillés. Les verrous d’objet peuvent inclure une date d’expiration après laquelle les fichiers peuvent être supprimés. N’hésitez pas à configurer ces dates sur une large amplitude. Mieux vaut grignoter un peu d’espace disque que de se retrouver sans solution de secours.